Les apparences sont trompeuses, du moins parfois.

Aujourd’hui, il est très facile de reproduire une page Web (ou une partie de celle-ci) afin qu’elle soit exactement la même que l’originale, avec des pixels carrés au millimètre près.

En fin de compte, il s’agit d’un vol d’identité complet.

Des sites qui se font passer pour les originaux afin de collecter (pour ne pas dire voler) vos données ou vous faire dépenser de l’argent avec de faux achats, alors que vous pensez acheter sur le site d’origine.

Si vous comptez dépenser votre salaire cette fin d’année ou pour des cadeaux de Noël, soyez très attentif aux petits signes qui peuvent vous faire douter, comme :

Vérifiez toujours que le site sur lequel vous allez acheter dispose d’une mention légale et d’une politique de confidentialité et recherchez à qui appartient le site

Examinez attentivement l’URL qui peut être similaire à l’original ou présenter des variations.

Par exemple, ce n’est pas la même chose : amen.fr que damen.fr ou amen.france.fr (type : amen.dafsde34444nll.com)

Méfiez-vous de tout ce qui vous rend suspect. Un changement soudain sans signification ou que vous ayez dû appuyer plus d’une fois sur le bouton pour effectuer une action.

Cherchez sur leurs réseaux sociaux, s’il s’agit d’un site bien connu et qu’il souffre de phishing, il aura probablement été annoncé. S’il s’agit d’un site « inconnu », assurez-vous que tout semble « normal » et qu’il n’y a pas de commentaires négatifs d’utilisateurs tels que : « J’ai acheté et il n’est jamais arrivé ».

Si vous avez une boutique en ligne (et si ce n’est pas trop), empêchez l’envoi d’e-mails usurpant votre identité

Rien n’est jamais sûr à 100%, mais dans cet article nous vous donnons quelques conseils pour éviter au maximum que vous puissiez souffrir parce que quelqu’un se fait passer pour vous et « vend » vos produits et qu’ils n’arrivent jamais aux personnes qui les ont commandé.

Il est très facile de créer une newsletter (envoyer un e-mail promotionnel) en se faisant passer pour vous (ou votre entreprise), alors mettez-vous au travail et ne laissez pas cela se produire.

Que sont les enregistrements SPF, DKIM et DMARC ?

Qu’est-ce que le FPS ?

SPF (Sender Policy Framework) est un protocole de vérification des e-mails conçu pour détecter et bloquer les e-mails frauduleux. Il permet aux serveurs destinataires de vérifier que le message qui semble provenir d’un domaine particulier provient bien d’une adresse IP autorisée par les administrateurs de ce domaine.

Cela aide également les serveurs de destination à avoir plus confiance et empêche les e-mails que vous envoyez d’être classés comme SPAM.

Comment le SPF est-il formaté ?

À moins que le client n’ait pas besoin d’ajouter différentes adresses IP ou classes au SMTP de l’expéditeur, il peut conserver les journaux (logs) tels qu’ils sont actuellement.

Exemple de base :

v=spf1 a mx ~all

Le « a » indique que l’IP du domaine est autorisé à envoyer des emails.

Avec « mx », nous autorisons l’envoi d’e-mails à partir des adresses IP des enregistrements mx du domaine.

Avec le softail « ~ », nous indiquons que le courrier peut parfois être envoyé à partir d’une autre adresse IP non spécifiée. Le courrier est accepté, mais peut-être comme spam.

Mais si au lieu de ~all il est écrit -all alors cela définit que tous les messages s’arrêtent s’il y ni a pas de correspondance.

Exemple SPF avec plusieurs IP :

v=spf1 à mx include : 127.0.0.4 ~ all

Ici, nous autorisons une adresse IP spécifique (dans ce cas 127.0.0.4) à envoyer des e-mails depuis le domaine en question.

Exemple de déni total :

« v=spf1 -all »

Aucun courrier n’est autorisé car aucune adresse IP n’est indiquée

Qu’est-ce que le DMIM ?

DKIM (DomainKeys Identified Mail) est une méthode d’authentification pour détecter l’usurpation d’email. Il permet au destinataire de vérifier qu’un e-mail qui semble provenir d’un certain domaine est autorisé par le propriétaire de ce domaine, puisqu’il permet de signer l’e-mail avec ce domaine à l’aide des clés publiques indiquées dans les zones DNS et assure ainsi la destinataire que l’e-mail n’a pas été intercepté et transféré depuis un autre serveur non autorisé.

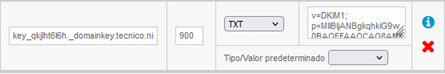

Comment activer DKIM ?

DKIM peut être activé depuis le panel de contrôle. Aucune autre action n’est requise dans le DNS

Pour vérifier que DKIM a été activé, vous pouvez vérifier que l’enregistrement TXT suivant a été ajouté à votre zone DNS

ou, en faisant un DIG (Domain Information Groper) directement au registre dans ce format :

root@amen.fr:~# dig key_qkjlht6l6h._domainkey.domain.ext. TXT +short

« v=DKIM1; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0a6dKl57nIF+wAmRFMlB67TSED+xNrz/aexSFZMKxwRv8ou0xT3eOkGGsEvzxF1SfBeVN4QMwCnU2kIobnfaCjVMI/gbaRaiRZyEYYW3O+ieTnCa+8cysYWAhbcyrpHTTO58mf7QoSfasdadJCATALVBbDUwyU622ZKHNtW2jFcjWjFv2a5tJGwzlq/eu6xl » « jJYXoXvVuVFxs8zyK0CPlcjXKUz0ho1A7JqqhZOc2AZIN7vn+oyUmK2Xb4ca1fifkDsdad9EelhAh9oHL9hNyLTCIPkxreENQi4yRm2tas+ds+aw21nVwc40mYs37rn1hrGRL/dFwIDAQAB »

Qu’est-ce que le DMARC ?

DMARC (Domain-based Message Authentication Reporting and Conformance) est un système de vérification des e-mails qui détecte et empêche l’usurpation d’e-mails et combat toutes les techniques utilisées contre le phishing et le spam. Il a pour but de définir les règles d’application de DKIM et SPF

Exemple:

Imaginez que vous vouliez créer un enregistrement DMARC pour votredomaine.com

Record type: TXT

Record value: _dmarc.mydomain.com

Record content (example):

v=DMARC1; p=none; adkim=s; aspf=s; rua=mailto:mymail@mydomain.com; ruf=mailto:legalmail@mymail.com.com; pct=70; sp=quarantine;

p= is the rule to apply, mandatory. Example:

p=none -> no action, only data gathering

p=quarantine -> put in quarantine

p=reject -> reject all messages

adkim=s; strong check on DKIM, no obligatorio (par défaut)

aspf=s; strong check on SPF, not mandatory (par défaut)

rua=mailto:mymail@mydomain.com is the address to send the aggregated reports, pas obligatoire

ruf=mailto:legalmail@mymail.com c’est l’adresses pour envoyer une copie des message qui ne passent pas le contrôle DMARC, pas obligatoire

pct= is he % of traffic DMARC appliqué à to, eg. pct=100 tout le traffic, pas obligatoire (prédéterminé 100%)

sp= same of p=, c’est l’endroit où se trouve les sous-domaines. Pas obligatoire

adkim=s; strong check on DKIM, pas obligatoire (par défaut)

aspf=s; strong check on SPF (par défaut)

Donc, si vous n’avez encore appliqué aucune de ces techniques, ne tardez pas à le faire, non seulement pour le Noël et le nouvel an mais aussi pour le reste du temps. Et si vous êtes submergé par la quantité de code, vous pouvez toujours demander à votre informaticien.