La sécurisation d’un site internet est un enjeu majeur. Le vol de données confidentielles peut, en effet, tout simplement mettre fin à l’aventure d’un site ou plus généralement d’un service connecté. Une boutique en ligne aura par exemple du mal à transformer des visiteurs en clients si un incident notable de sécurité est survenu au cours de son existence. Si la sécurisation est essentielle pour préserver les données confidentielles d’une entreprise, elle l’est donc aussi pour installer une relation de confiance avec des collaborateurs ou des clients.

La sécurisation d’un site internet doit être pensée dès la phase de conception. Si le site est la résultante d’un développement spécifique, le cahier des charges doit impérativement inclure une phase consacrée à la sécurisation ou du moins à la réalisation de tests poussés. Une entreprise spécialiste de ces tests peut même être mandatée pour contrôler la qualité du code du site internet.

Si le site internet ou la boutique repose sur un système de gestion de contenu comme WordPress ou Prestashop, les bonnes pratiques doivent être respectées. La configuration de l’hébergement ou l’installation d’extensions doivent être réalisées par des professionnels aguerris et surtout rompus aux problématiques des services mis en réseau. De plus, les mises à jour doivent être effectuées dans le délai le plus court afin de bénéficier des corrections d’éventuelles failles.

Les différents types de menace

Si les objectifs des pirates informatiques sont variés, les motivations les plus courantes sont : le vol des données, la mise hors-service d’un site, la corruption des informations affichées sur le site, et l’utilisation des ressources du serveur hébergeant le site internet. Le but final de ces attaques est de tirer un gain financier, de nuire à une réputation ou de faire passer un message politique.

Si les objectifs des pirates informatiques sont variés, les motivations les plus courantes sont : le vol des données, la mise hors-service d’un site, la corruption des informations affichées sur le site, et l’utilisation des ressources du serveur hébergeant le site internet. Le but final de ces attaques est de tirer un gain financier, de nuire à une réputation ou de faire passer un message politique.

Les actions menées par les pirates informatiques sont en règle générale réalisées à l’aide de robots. Ces derniers parcourent automatiquement internet à la recherche de failles de sécurité connues et surtout facilement exploitables. Lorsqu’une porte d’entrée est trouvée, le robot peut agir en toute discrétion. Les actions menées par ce bot sont souvent imperceptibles: seule l’indisponibilité d’un site peut rendre l’action immédiatement identifiable.

Les méthodes employées par les pirates

Les pirates peuvent réussir à voler ou corrompre des données sans avoir à installer un logiciel malveillant – malware en anglais – sur le serveur hébergeant le site internet. Des failles peuvent être exploitées pour exécuter des requêtes permettant d’obtenir, d’ajouter ou de supprimer des informations contenues dans une base de données ou dans des répertoires. La vérification des informations ajoutées par les utilisateurs et la sécurisation des requêtes sont essentielles afin de ne pas laisser les portes grandes ouvertes de son site internet.

Les pirates peuvent également installer un logiciel malveillant sur le serveur d’un site internet. Le programme, une fois en place, peut être invisible pour l’administrateur et les visiteurs. Certains malwares sont en effet conçus pour uniquement utiliser les ressources du serveur sans pour autant attaquer le serveur hôte. Ce type de malware est généralement utilisé pour lancer des attaques par déni de service distribué. Le robot est exécuté par le pirate quand il souhaite mettre hors service un autre site internet. Le malware est lancé en même temps que des milliers d’autres et le site visé est rapidement dans l’incapacité de traiter toutes les demandes pour finalement être inaccessible. Si ce type de malware n’impacte pas les fonctionnalités du site internet hôte, les performances peuvent être considérablement perturbées.

Les pirates peuvent également installer un logiciel malveillant sur le serveur d’un site internet. Le programme, une fois en place, peut être invisible pour l’administrateur et les visiteurs. Certains malwares sont en effet conçus pour uniquement utiliser les ressources du serveur sans pour autant attaquer le serveur hôte. Ce type de malware est généralement utilisé pour lancer des attaques par déni de service distribué. Le robot est exécuté par le pirate quand il souhaite mettre hors service un autre site internet. Le malware est lancé en même temps que des milliers d’autres et le site visé est rapidement dans l’incapacité de traiter toutes les demandes pour finalement être inaccessible. Si ce type de malware n’impacte pas les fonctionnalités du site internet hôte, les performances peuvent être considérablement perturbées.

D’autres malwares sont installés avec l’objectif d’utiliser le serveur pour envoyer des milliers de mails tous les jours. Les capacités du serveur sont dans ce cas considérablement réduites. De plus, l’adresse IP du serveur et le nom de domaine peuvent être in fine blacklistés par les messageries.

On peut aussi lancer assez facilement une attaque DDos sur un site. Il y a même en ligne des sites où on peut acheter ce type de « services ».

Il ne faut pas non plus oublier l’hameçonnage (phishing) qui peut permettre de détourner certains internautes (par un lien dans un mail ou par un site au nom proche).

Audit du site internet / Anticiper les attaques

Un audit de sécurité doit être réalisé avant la mise en service d’un site internet. Ce contrôle permet d’identifier les éventuelles vulnérabilités. Ces dernières peuvent être la conséquence d’une mauvaise configuration du serveur ou d’un code présentant des failles, généralement par un manque de contrôle sur les informations traitées ou pour les cas d’utilisation non prévus.

Les vulnérabilités les plus courantes sont une mauvaise attribution des droits et des permissions sur les répertoires aux utilisateurs et un manque de contrôle sur les fichiers envoyés par les utilisateurs. L’audit de sécurité est une suite de tests permettant de simuler les cas d’utilisations les plus courants mais aussi les cas extrêmes ou du moins pouvant permettre de s’introduire sur un site internet.

Des logiciels appelés « scanner » permettent d’automatiser ces tests et mieux encore d’exécuter les scénarii pouvant permettre aux pirates de s’introduire sur un serveur.

Surveillance du site internet

Après l’audit et les tests, le site internet peut être mis en production. Cette installation doit être accompagnée d’une surveillance continue afin de découvrir les éventuelles failles, intrusions, modifications de fichiers ou installations de malwares.

Après l’audit et les tests, le site internet peut être mis en production. Cette installation doit être accompagnée d’une surveillance continue afin de découvrir les éventuelles failles, intrusions, modifications de fichiers ou installations de malwares.

La surveillance peut-être réalisée relativement simplement en contrôlant les fichiers modifiés, les fichiers ajoutés par les utilisateurs et également par les échanges réalisés par le serveur. Des anti-virus ou des logiciels d’analyses des journaux d’activités (les logs en anglais) permettent de mettre en évidence les « trous » de sécurité ou malwares.

Suppression d’un malware

Si un malware est identifié, il faut le supprimer mais aussi identifier la porte d’entrée utilisée par le pirate. Une inspection du code et des droits données aux utilisateurs permettent de déterminer la faille. Une fois cette correction appliquée, il faut procéder à une inspection complète du site internet. Les pirates et leurs robots ont en effet pour habitude d’ouvrir des portes dérobées afin de conserver un accès de « secours » au serveur.

Les hébergeurs sérieux gèrent en général assez bien cet aspect des choses.

Automatisation de la surveillance

La surveillance d’un site internet peut être réalisée de manière automatisée. De nombreux anti-virus et logiciel d’analyse permettent en effet une exécution journalière de tests mais aussi un contrôle temps-réel des fichiers envoyés par les utilisateurs.

La surveillance d’un site internet peut être réalisée de manière automatisée. De nombreux anti-virus et logiciel d’analyse permettent en effet une exécution journalière de tests mais aussi un contrôle temps-réel des fichiers envoyés par les utilisateurs.

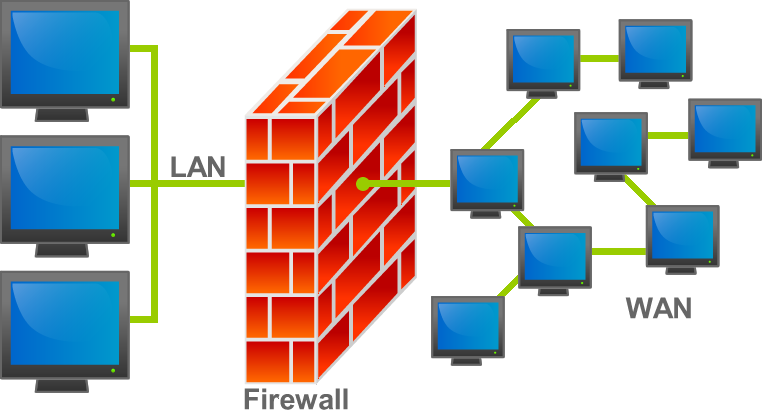

Les hébergeurs proposent aujourd’hui des solutions clés en main pour assurer l’automatisation de ces tests et contrôles. L’avantage est de monitorer à moindre frais un site internet tout en disposant d’un ensemble d’outils performants et surtout maintenus à jour. Les anti-virus et autre logiciels de scans doivent en effet disposer d’une base de données mises en jour en permanence afin de pouvoir détecter les nouvelles failles exploitées par les pirates. De plus, les hébergeurs connaissent parfaitement le matériel mis à disposition de leurs clients. Cette connaissance est essentielle dans la recherche de malwares. L’autre point fort de ces solutions dites « site lock » est de pouvoir être exécutées aussi bien sur le serveur que depuis l’extérieur. Ces solutions intègrent généralement un pare-feu (firewall) qui peut bloquer l’ajout d’un fichier suspect sur le serveur.